Thuiswerken zal blijven. Dat moet veilig en makkelijk

Thuiswerken heeft een boost gekregen door COVID-19. Dan is het wel noodzaak om te zorgen dat medewerkers ook veilig en gemakkelijk bij de benodigde gegevens kunnen. Alsof ze gewoon op kantoor zouden zijn en binnen hetzelfde netwerk werkten.

Dat is exact wat een VPN-oplossing kan: via internet toch een Virtueel Privé Netwerk vormen zodat de computer elders (in dit geval thuis) deel uitmaakt van het netwerk op kantoor.

VPN was de oplossing

De techniek achter hedendaagse VPN-software is op zich al best oud en vraagt installatie van software aan zowel de kant van de medewerker als aan de kant van de aanbieder (in dit geval de werkgever). En dat maakt het toch wat lastig.

CoDesk bestaat nu 10 jaar en is gespecialiseerd in oplossingen voor remote werken (dus ook thuis werken). Ik werk dus ook al jaren veel thuis. Mijn vrouw werkt ook veel thuis heeft in die tijd voor meerdere opdrachtgevers gewerkt. Veel van die opdrachtgevers gebruiken een VPN.

We werken nogal eens aan dezelfde tafel en ik heb in die 10 jaar heel wat gezucht, gesteun en gevloek aan de overkant gehoord

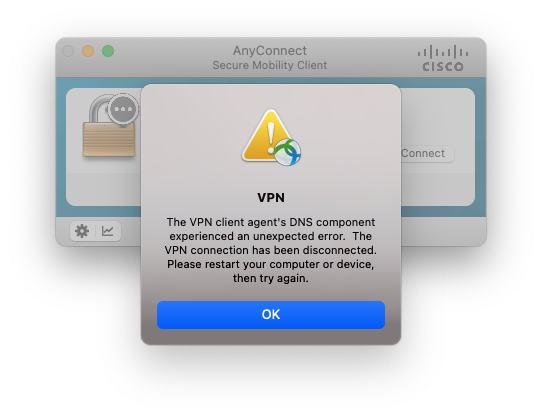

Te vaak problemen

De laatste opdrachtgever begon halverwege een opdracht met VPN-oplossing en dat maakte de issues met VPN nog duidelijker. De invoering was ‘problematisch’ en daarna heeft het eigenlijk nooit echt lekker gewerkt.

Deze problemen liggen op zich niet aan de techniek van een VPN, maar wel aan de specifieke configuratie. Het zit meestal aan de aanbiedende kant: te weinig bandbreedte, niet de optimale instellingen, te weinig kennis en te weinig engineers voor support etc.

De lokale installatie… essentieel maar lastig

Een medewerker ziet doorgaans alleen het deel van de VPN van zijn kant. Op de lokale machine (laptop) van de medewerker moet een installatie uitgevoerd worden van de ‘VPN-client’.

Zeker met thuiswerken op eigen (en dus veel verschillende) apparaten is het lastig om te zorgen dat deze installatie (en configuratie!) altijd werkt.

Natuurlijk is dat wel te ‘managen’, maar dan schiet je ook direct naar een model waarbij de medewerker een vooraf geïnstalleerde computer krijgt waar hij/zij zelf niks mee kan doen en waar met diverse middelen een systeembeheerder op afstand controle heeft.

De achterdeur staat open

Als de VPN eenmaal operationeel is, dan kan er dus gewerkt worden. Maar wat veel bedrijven vergeten is dat medewerkers zo vanaf hun eigen computer (waar ze doorgaans ‘admin’ rechten hebben) een directe connectie hebben met het netwerk van de werkgever. Dan zijn er 2 dingen die op zijn minst ’tricky’ zijn.

Wat staat er lokaal aan data?

Op privé apparatuur staan privé dingen en privé installaties. Daar heb je als werkgever geen zicht op. Zit daar wellicht onbewust iets als spyware tussen? Je weet het niet.

En wie beheert bijvoorbeeld die lokaal opgeslagen lijst met klanten? De ID-bewijzen die de HR-medewerker heeft bekeken (en die ze nu dus in de map Downloads heeft staan)?

Hackers hebben echt veel minder werk aan thuiscomputers dan aan bedrijfscomputers waar veel meer werk van is gemaakt. Een toename van aanvallen via thuiswerkplekken afgelopen jaar was dan ook geen verrassing.

Om veilig thuiswerken te ondersteunen op basis van eigen apparatuur van medewerkers moet je daarom een oplossing zoeken die geen afhankelijkheden heeft van deze (ongecontroleerde) apparatuur. Met de plotselinge opkomst van COVID was het even roeien met de riemen die er waren, maar nu is het toch tijd om werk te maken van echt veilig thuis werken.

Virussen houden van VPN

VPN’s worden zoals gezegd gebruikt om verbindingen te beveiligen. Maar dat is schijnveiligheid als je niet beide kanten van die verbindingen onder controle hebt.

Je moet als MKB-bedrijf van goede huize komen wil je de bedrijfskant helemaal op orde hebben volgens corporate standaarden. Zeker thuiswerkplekken zijn erg lastig te beheren en te controleren, tenzij je een heel dik budget hebt.

Dus is de praktijk dat medewerkers vanaf hun niet beheerde thuiswerkplek via VPN inloggen op het bedrijfsnetwerk en dan met de rechten die ze daar hebben (altijd al hadden) aan het werk gaan. Maar nu met alles wat ze lokaal hebben draaien, dus ook het virus dat zoonlief per ongeluk binnenhaalde met die ‘gratis’ download van dat nieuwe spelletje. Of de malware die sinds die link uit een phishingmailtje stiekem op de computer meedraait.

Heel concreet: een lokaal virus gaat zo over de VPN mee naar het bedrijfsnetwerk en kan daar los gaan. Ideaal! Voor het virus dan…

Hoe dan wel goed (en makkelijk)?

Zoals ik al schreef: aan de overkant van de tafel zit mijn vrouw dus met grote regelmaat te schelden op traagheid en soms het ‘down’ zijn van de VPN. En ik zou er zelf ook best wel down van worden als ik zo moest werken (even los van de risico’s die de VPN niet oplost).

Gebruik SSL als VPN

Door gebruik te maken van SSL (net zoals bijvoorbeeld de websites van banken gebruiken) hoeven de medewerkers lokaal niks te installeren of te configureren. Toch werken ze zo ook met een virtuele netwerktunnel naar het bedrijfsnetwerk.

Elk lokaal apparaat is potentieel gevaarlijk

Ga er vanuit dat iedereen -onbewust- een ‘besmette’ computer gebruikt. Vanuit die gedachte komen we dan bij de volgende 2 uitgangspunten:

1. Data en beveiliging centraal

Alle data die je hebt moet in het datacenter blijven en alle beveiliging moet centraal geregeld zijn, zonder lokale afhankelijkheden.

Een voorbeeld van een ultieme vorm van deze aanpak is CoPi : een (centraal beheerd) werkstation waar een medewerker zelf niks mee kan behalve inloggen op een centrale omgeving.

Er staat werkelijk geen data op, er is niks interessants voor hackers te vinden en het kastje zelf is feitelijk niks meer dan een goedkoop printplaatje met een plastic behuizing.

2. Installatie van software centraal

Software werkt alleen goed en veilig als je zeker weet dat alle instellingen correct toegepast zijn.

Medewerkers moet je niet vermoeien met beveiliging en configuratie van software, dus alles moet panklaar geserveerd worden. Door een echte chef, zoals bij een gerecht uit een sterrenrestaurant.

Als iedereen zelf in eigen keuken aan de slag mag, weet je zeker dat het beoogde gerecht in vele varianten op tafel komt. En niet lekkerder, zeker bij een complex gerecht waar je veel techniek en apparatuur voor nodig hebt met ingrediënten die je niet zo maar in de supermarkt haalt.

Segmenteren van rechten

Eenmaal ingelogd moet je zorgen dat medewerkers alleen gebruiken wat ze echt nodig hebben. Op niveau van rechten op bestanden, netwerk en applicaties. Hoe fijnmaziger, hoe minder er kapot kan.

En dit punt geldt zowel thuis als op het werk, dus je moest dit eigenlijk toch al geregeld hebben… daar worden auditors heel blij van.

Meten = weten

Een veel gehoorde klacht bij VPN is traagheid. Een veel gehoorde klacht bij werkplekoplossingen in algemene zin is dat het inloggen lang duurt. Daar kan je dus een ‘KPI’ van maken.

Voorbeeld: de inlogtijd (dus inclusief de connectie) moet onder de 30 seconden liggen. En dat laat je dan bijvoorbeeld elke 30 minuten meten zodat je ook trendanalyse kan uitvoeren.

“Kan ik niet via jullie werken?”

Thuiswerken is voor mij geen punt, maar de overkant van de tafel heeft ondertussen al vaker gevraagd of ze niet ook zo kan werken.

En ik weet van de collega’s dat dat ook zo bij meer wederhelften speelt. Maar grote ziekenhuizen, bedrijven met eigen IT’ers, multinationals of hotelketens laten hun IT niet door in thuiswerken gespecialiseerde bedrijven regelen.

Oplossing voor alles?

Ik hoor je denken: dat klinkt te mooi om waar te zijn. Waarom doet de rest dat dan niet zo? Het antwoord is FOCUS.

Een check levert vaak al veel op

Werk je met VPN, ben je van plan dat te gaan doen of wil je gewoon lekker kunnen thuiswerken en wil je daar graag over sparren? Geen probleem. We denken daarom graag mee over jouw situatie.

We denken daarom graag mee over jouw situatie. In de tijd van 1 kopje koffie kunnen we je vaak al vertellen of je bij ons aan het juiste adres bent. En anders vertellen we waar je wél moet zijn en wat je moet vragen. Dus die tijd is nooit verspild.

Oplossing voor alles?

Ik hoor je denken: dat klinkt te goed om waar te zijn. Waarom doet de rest dat dan niet zo? Het antwoord is FOCUS.

Een check levert vaak al veel op

Werk je met VPN, ben je van plan dat te gaan doen of wil je gewoon lekker kunnen thuiswerken en wil je daar graag over sparren? Geen probleem. We denken daarom graag mee over jouw situatie.

We denken daarom graag mee over jouw situatie. In de tijd van 1 kopje koffie kunnen we je vaak al vertellen of je bij ons aan het juiste adres bent. En anders vertellen we waar je wél moet zijn en wat je moet vragen. Dus die tijd is nooit verspild.

Als je de connectie wil leggen..

Neem dan contact met ons op!

Bel 088-1881999 of mail sales@codesk.nl

Checklist thuiswerkbeveiliging

Als je zelf liever zelf touwtjes in handen wil houden, denk dan in ieder geval hier aan:

- Beleid: wat mag er wel en niet (gebeuren)

- Beveiliging van de dataconnectie

- Beveiliging van je bedrijfsnetwerk

- Beveiliging van thuiswerkplek

- Beveiliging van e-mail

- Back-up én restore

- Testen van de installatie door een ethical hacker

- Monitoring, vooral op afwijkende patronen

Wat kunnen we voor jou doen?

Haast? Bel 088 1881999

Twijfel? Ook geen probleem

Wat als je nog met veel vragen zit?

Of heb je liever gewoon eerst antwoord op je IT-vragen zonder 'sales'?

Plan dan een gesprek met Ben, onze CTO

Kost je niks, maar levert zeker nuttige

inzichten op.